الامتثال للبيانات الوصفية: مخاطر الأمن السيبراني التي تتجاوز GDPR

المقدمة: التهديد الخفي لأعمالك: البيانات الوصفية والامتثال

في عالم اليوم الرقمي، تشارك أعمالك عدد لا يُحصى من الصور والوثائق يوميًا. تنشر فرق التسويق على وسائل التواصل الاجتماعي، وترسل فرق المبيعات العروض التقديمية، وترفع إدارة الموارد البشرية صور الموظفين إلى بوابة الشركة. لكن ماذا لو كان كل ملف مشترك يحتوي على بيانات مخفية؟ يمكن أن تكشف هذه الطبقة من المعلومات عن مواقع المكاتب، أو إصدارات البرمجيات، أو حتى تنتهك لوائح الصناعة.

تُدعى هذه البيانات المخفية البيانات الوصفية، وتشكل تهديدًا كبيرًا غالبًا ما يُغفل بالنسبة لأمن منظمتك ووضعية الامتثال. بينما تركز العديد من الشركات على GDPR، فإن المشهد التنظيمي أوسع بكثير وأكثر تعقيدًا. هل أنت متأكد من أن الأصول الرقمية لشركتك لا تخلق ثغرات أمنية غير مرئية؟

يستعرض هذا المقال المخاطر الأمنية السيبرانية الحرجة المرتبطة بالبيانات الوصفية، متجاوزًا GDPR ليشمل معايير صناعية محددة مثل HIPAA وPCI DSS وISO. سنوضح لك كيفية بناء استراتيجية دفاع قوية وكيف يمكن لأداة بسيطة وآمنة أن تصبح جزءًا حيويًا من أدوات الامتثال الخاصة بك. يمكن أن يبدأ حماية أعمالك بخطوة سهلة واحدة، ويمكنك تجربة أداتنا المجانية لترى مدى بساطتها.

التهديد الخفي: كيف تؤثر البيانات الوصفية على الأمن السيبراني والامتثال

قبل أن تتمكن من إدارة المخاطر، يجب أن تفهمها. البيانات الوصفية، أو "البيانات عن البيانات"، تُدمج تلقائيًا في تقريبًا كل ملف تنشئه. بالنسبة للأعمال، يمكن أن تصبح هذه المعلومات البريئة ظاهريًا عبئًا قانونيًا سريعًا، مما يؤثر على دفاعاتك الأمنية السيبرانية وقدرتك على الامتثال للمعايير.

كشف البيانات الحساسة: ما تكشفه البيانات الوصفية في أصول الأعمال

فكر في البيانات الوصفية كبصمة رقمية. صورة التقطت لبيان صحفي أو تقرير PDF مرسل إلى عميل يمكن أن تحمل تفاصيل حساسة لم تقصد مشاركتها أبدًا. يمكن الوصول إلى هذه المعلومات بسهولة من قبل أي شخص، بما في ذلك المنافسون أو الصحفيون أو الجهات الضارة.

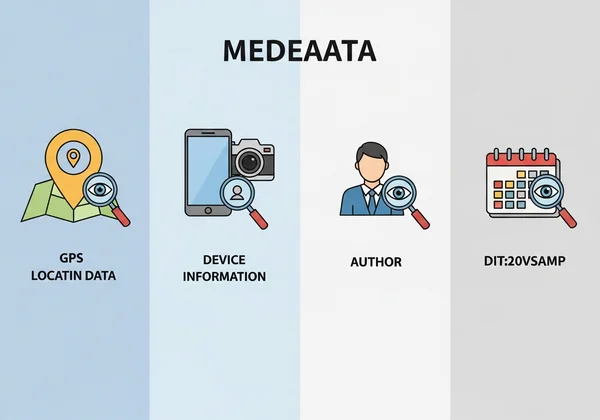

إليك بعض الأمثلة على ما يمكن أن تكشفه البيانات الوصفية في أصول أعمالك:

- إحداثيات GPS: الموقع الدقيق الذي التقطت فيه الصورة، مما قد يكشف عن مكتب جديد سري، أو منزل مدير تنفيذي، أو موقع حدث شركي خاص.

- معلومات الجهاز والبرمجيات: نموذج الكاميرا الدقيق، ونوع الهاتف، وحتى إصدار البرمجية (مثل Adobe Photoshop) المستخدمة لتحرير الصورة. يمكن أن يعطي هذا المهاجمين أدلة على ثغرات محتملة في أنظمتك.

- أسماء المؤلفين وأسماء الشركات: أسماء الموظفين الذين أنشأوا أو عدلوا وثيقة، مما يكشف عن هيكل فريقك الداخلي.

- تواريخ الإنشاء والتعديل: طوابع زمنية يمكن أن تكشف عن جدول زمني للمشاريع الداخلية، أو جداول العمل، أو متى تم تطوير استراتيجية معينة.

ترك هذه البيانات مكشوفة يشبه ترك وثيقة شركة حساسة على مقعد عام. إنه خطر غير ضروري يمكن أن يكون له عواقب خطيرة.

المشهد التنظيمي المتوسع: خارج GDPR للعمليات العالمية

جعلت اللائحة العامة لحماية البيانات (GDPR) خصوصية البيانات نقاشًا عالميًا، لكنها مجرد قطعة واحدة من اللغز. تواجه الشركات العالمية شبكة معقدة من اللوائح. تضيف القواعد الخاصة بالقطاعات تعقيدًا إضافيًا.

فشل إدارة هذه البيانات يمكن أن يؤدي إلى عدم الامتثال لمجموعة من المعايير الأخرى، كل منها يحمل عقوبات شديدة خاصة به. كما سنرى، تفرض الصناعات مثل الرعاية الصحية والمالية وتكنولوجيا المؤسسات قواعدها الصارمة الخاصة التي تجعل إدارة البيانات الوصفية ضرورة أعمال.

مخاطر البيانات الوصفية الخاصة بالصناعة: معايير HIPAA وPCI DSS وISO

تواجه الصناعات المختلفة تحديات أمنية بيانات فريدة. فهم كيفية تأثير البيانات الوصفية على قطاعك المحدد هو الخطوة الأولى نحو بناء استراتيجية امتثال فعالة. بالنسبة للكثيرين، يمكن أن يؤدي إغفال بسيط إلى خرق كبير.

خرق بيانات الرعاية الصحية: حماية خصوصية المرضى (امتثال HIPAA)

في الرعاية الصحية، حماية معلومات المرضى أولوية قصوى. يضع قانون نقل ومساءلة التأمين الصحي (HIPAA) قواعد صارمة لحماية معلومات الصحة المحمية (PHI). يشمل منطقة مخاطر كبيرة خصوصية صور HIPAA. على سبيل المثال، كلف خرق في الرعاية الصحية عام 2023، والذي أُرجع إلى بيانات وصفية في صورة، غرامات HIPAA بقيمة 1.2 مليون دولار.

تخيل مستشفى ينشر صورة "قصة نجاح مريض" على موقعه الإلكتروني. إذا كانت بيانات وصفية الصورة تحتوي على بيانات GPS تحدد المنشأة العلاجية المحددة، مع طابع زمني، فقد تربط بين مريض وموقع وزمان العلاج عن غير قصد. هذا يشكل خرق بيانات بموجب HIPAA، مما قد يؤدي إلى غرامات شديدة وأضرار سمعية. إزالة البيانات الوصفية من جميع الصور المتعلقة بالمرضى خطوة غير قابلة للتفاوض لأي منظمة رعاية صحية.

الأمن المالي وبيانات المعاملات: الالتزام بمعايير PCI DSS

صُمم معيار أمان بيانات صناعة بطاقات الدفع (PCI DSS) لحماية بيانات حاملي البطاقات ومنع الاحتيال. بينما قد لا تحتوي البيانات الوصفية مباشرة على أرقام بطاقات الائتمان، إلا أنها يمكن أن تخلق ثغرات يستغلها المهاجمون.

على سبيل المثال، لقطة شاشة لتكوين نظام تم مشاركتها في وثيقة فنية داخلية يمكن أن تحتوي على بيانات وصفية تكشف عن نظام التشغيل وإصدارات البرمجيات. إذا تم تسريب هذه الوثيقة عن طريق الخطأ، يمكن للمهاجمين استخدام تلك المعلومات لاستهداف الثغرات المعروفة. يتطلب الالتزام بـ PCI DSS نهجًا شاملاً للأمن، ويشمل ذلك تعقيم جميع الأصول الرقمية لتقليل سطح الهجوم.

أمن المعلومات في المؤسسات: التوافق مع إطارات ISO 27001 وNIST

بالنسبة للعديد من المؤسسات الكبيرة، الحصول على شهادات مثل ISO 27001 علامة على نظام إدارة أمن المعلومات الناضج (ISMS). تتطلب هذه معايير ISO للبيانات الوصفية وإطارات مثل تلك من NIST (المعهد الوطني للمعايير والتكنولوجيا) من المنظمات تحديد وإدارة المخاطر المتعلقة بجميع أصول المعلومات.

تسريب البيانات الوصفية خطر أمن معلومات واضح. يجب أن يشمل ISMS القوي سياسات وإجراءات لإزالة المعلومات الحساسة من الملفات قبل مشاركتها خارجيًا. استخدام أداة إزالة بيانات وصفية موثوقة هو إجراء تحكم عملي يدعم مباشرة أهداف ISO 27001 ويظهر التزامًا بحماية البيانات الشاملة.

تطوير بروتوكولات إزالة البيانات الوصفية القوية للأعمال

التعرف على التهديد هو الخطوة الأولى. الخطوة التالية هي تنفيذ بروتوكولات واضحة ومتماسكة وفعالة لإدارتها. النهج الاستباقي لإزالة البيانات الوصفية يحمي أعمالك من عقوبات الامتثال وخرق البيانات والأضرار السمعية.

دمج إزالة البيانات الوصفية في استراتيجية حكم البيانات الخاصة بك

لا يجب أن تكون إدارة البيانات الوصفية فكرة لاحقة. يجب أن تكون جزءًا رسميًا من استراتيجية حكم البيانات في شركتك. هذا يعني إنشاء سياسة واضحة تحدد متى وكيف يجب إزالة البيانات الوصفية من الملفات.

يجب أن تحدد سياستك:

- أي أنواع الملفات تتطلب إزالة البيانات الوصفية (مثل جميع الصور للإصدار العام، الوثائق الموجهة للعملاء).

- أي الإدارات مسؤولة (مثل التسويق، العلاقات العامة، القانوني).

- الأدوات والإجراءات المعتمدة لإزالة البيانات الوصفية.

جعل هذا إجراء تشغيل قياسي (SOP) يضمن أن كل موظف يفهم دوره في حماية معلومات الشركة الحساسة.

أدوات إزالة البيانات الوصفية: الأتمتة مقابل العمليات اليدوية

عندما يتعلق الأمر بإزالة البيانات الوصفية، لديك خياران رئيسيان: الطرق اليدوية أو الأدوات الآلية. الإزالة اليدوية، باستخدام ميزات نظام التشغيل المدمجة أو برمجيات سطح المكتب، يمكن أن تكون مستهلكة للوقت، وغير متسقة، ومعرضة للأخطاء البشرية. إنها ببساطة غير قابلة للتوسع لأعمال حديثة.

تقدم الأدوات الآلية حلاً أكثر كفاءة وموثوقية بكثير. أداة عبر الإنترنت، على سبيل المثال، تسمح لأي موظف بتنظيف ملف بسرعة قبل مشاركته. عند اختيار أداة، أعطِ الأولوية للأمن والبساطة. حل مثل أداتنا الآمنة عبر الإنترنت لإزالة البيانات الوصفية مثالي للاستخدام التجاري لأنه مصمم لأقصى درجات الخصوصية — يعالج الملفات فوريًا ولا يخزن صورك أبدًا، مما يضمن بقاء بياناتك الحساسة آمنة.

التدريب والتوعية: تثقيف الموظفين حول مخاطر البيانات الوصفية

السياسة فعالة فقط إذا اتبعها موظفوك. القطعة النهائية والحاسمة في استراتيجيتك هي التدريب. أجرِ جلسات توعية منتظمة لتثقيف موظفيك، خاصة أولئك في الأدوار عالية المخاطر مثل التسويق والتواصل والمبيعات، حول مخاطر البيانات الوصفية.

أظهر لهم أمثلة حقيقية على تسريبات البيانات الوصفية وقدم تعليمات واضحة وبسيطة حول كيفية استخدام أدوات الإزالة المعتمدة. عندما يفهم فريقك "السبب" وراء السياسة، يصبحون خط دفاعك الأول والأفضل ضد خرق بيانات محتمل.

عزز وضع خصوصية مؤسستك اليوم

مع ارتفاع هجمات الفدية وخرق البيانات، تبرز تسريبات البيانات الوصفية كتهديد صامت للمؤسسات. من انتهاك HIPAA بصورة واحدة إلى كشف ثغرات النظام التي تعرض امتثال PCI DSS للخطر، تمثل البيانات المخفية في ملفاتك خطرًا واضحًا وحاضرًا.

ومع ذلك، لا يتطلب حماية منظمتك إصلاحًا معقدًا أو مكلفًا. يبدأ الحل بخطوات بسيطة ثلاث:

- اعترف بأن البيانات الوصفية خطر أمني وامتثال.

- نفذ سياسة واضحة لإزالتها من جميع الأصول المواجهة للجمهور.

- زوّد فريقك بأداة بسيطة وآمنة وفعالة لإنجاز المهمة.

عزز وضع خصوصية مؤسستك وبنِ إطار أمن أكثر صمودًا. اتخذ الخطوة الأولى الآن بجعل إزالة البيانات الوصفية ممارسة قياسية. يمكنك ضمان أن صورك آمنة ومتوافقة باستخدام أداتنا الآمنة عبر الإنترنت.

أسئلة شائعة حول الامتثال للبيانات الوصفية في الأعمال

ما هي اللوائح المحددة خارج GDPR التي تعالج بيانات وصفية الصور في سياقات الأعمال؟

بالإضافة إلى GDPR، هناك عدة لوائح رئيسية أخرى ذات صلة. HIPAA في قطاع الرعاية الصحية الأمريكي لديه قواعد صارمة لحماية معلومات المرضى، والتي تشمل البيانات في الصور. كما أن قانون خصوصية المستهلكين في كاليفورنيا (CCPA/CPRA) لديه تعريف واسع للمعلومات الشخصية يمكن أن يشمل البيانات الوصفية مثل الموقع الجغرافي. المعايير الصناعية مثل PCI DSS للقطاع المالي تعالج البيانات الوصفية بشكل غير مباشر كثغرة أمنية محتملة.

كيف يمكن لأدوات إزالة البيانات الوصفية المساعدة في تحقيق شهادة ISO 27001؟

ISO 27001 هو إطار لإدارة مخاطر أمن المعلومات. جزء أساسي منه هو إدارة الأصول وتنفيذ الضوابط المناسبة. استخدام أداة إزالة بيانات وصفية هو إجراء تحكم ملموس يساعد المنظمة على حماية أصول معلوماتها (مثل الصور والوثائق) من الكشف غير المصرح به. إنه يظهر نهجًا استباقيًا لإدارة المخاطر، وهو متطلب رئيسي للشهادة.

هل هو آمن إزالة البيانات الوصفية من وثائق الشركة الحساسة باستخدام أدوات عبر الإنترنت؟

يتلخص الأمن في تصميم الأداة — أعطِ الأولوية للخدمات التي تحذف الملفات فورًا ولا تخزن البيانات أبدًا، مثل أداتنا المركزة على الخصوصية. أكثر الأدوات أمانًا عبر الإنترنت هي تلك المصممة ببنية "معرفة صفر" أو "تخزين صفر". هذا يعني أنها تعالج ملفك في متصفحك أو على خادم ثم تحذفه فورًا دون تخزينه أبدًا.

ما هي المعلومات التي يمكن كشفها من البيانات الوصفية في صورة أو وثيقة شركة؟

يمكن للبيانات الوصفية كشف كمية مذهلة من بيانات الشركة الحساسة، بما في ذلك الموقع GPS الدقيق للمكاتب أو مواقع الفعاليات، وأسماء الموظفين، والتواريخ والأوقات المحددة للأنشطة الداخلية، والتفاصيل التقنية عن برمجيات وأجهزة شركتك. يمكن استخدام هذه المعلومات للتجسس الشركي، أو هجمات الهندسة الاجتماعية، أو تحديد الثغرات الأمنية.

ما هي الآثار القانونية لتسريب بيانات وصفية على الأعمال؟

يمكن أن تكون الآثار القانونية شديدة. اعتمادًا على البيانات المسربة والاختصاص القضائي ذي الصلة، قد تشمل العواقب غرامات هائلة (مثل ما يصل إلى 4% من الإيرادات السنوية العالمية بموجب GDPR)، وتحقيقات تنظيمية، وإخطارات إلزامية بخرق البيانات للعملاء، ودعاوى مدنية من الأفراد المتضررين. بالإضافة إلى العقوبات القانونية، يمكن أن يكون الضرر لسمعة الشركة وثقة العملاء مدمرًا بنفس القدر.